قالب های فارسی وردپرس 4

این وبلاگ جهت دسترسی آسان شما عزیزان به قالب های برتر وردپرس به صورت فارسی تدوین و راه اندازی شده است.قالب های فارسی وردپرس 4

این وبلاگ جهت دسترسی آسان شما عزیزان به قالب های برتر وردپرس به صورت فارسی تدوین و راه اندازی شده است.پژوهشگران در پشتی جدیدی با الهام از بدافزار لورفتهی NSA ساختند

یکی از پژوهشگران سرشناس در حوزهی امنیت شبکهها با الهام از بدافزار NSA (آژانس امنیت ملی آمریکا) که راز آن در بهار۲۰۱۷ در فضای عمومی اینترنت افشا شد، در پشتی (Back Door) جدیدی طراحی کرد تا بهعنوان شاهدی بر این مثال، عملکرد بدافزار نامبرده را بهتر به پژوهشگران فعال در این حوزه معرفی کند.

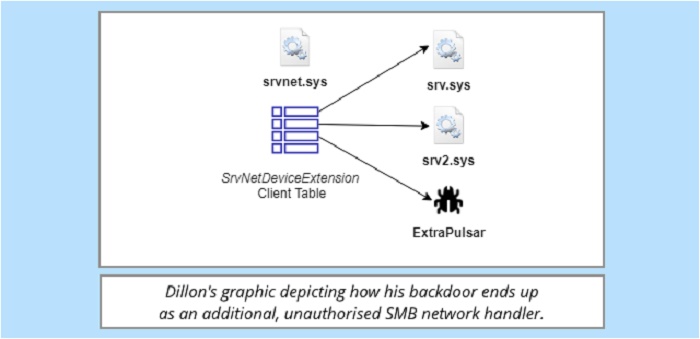

بدافزار جدید «اسامبیدور» (SMBdoor) نامیده میشود. شان دیلون (Sean Dillon)، پژوهشگر شرکت ریسکسنس (RiskSense)، این بدافزار را ساخته و آن را طوری طراحی کرده که بهعنوان درایور کرنل در ویندوز عمل و پس از نصب روی کامپیوترهای شخصی، با سوءاستفاده از APIهای مستندنشده در فرایند srvnet.sys، خود را بهعنوان هندلر مجاز برای ارتباطات SMB (بلوک پیامرسان سرور) ثبت کند.

این بدافزار مخرب بسیار محرمانه عمل میکند؛ چراکه به هیچکدام از سوکتهای محلی یا پورتهای باز یا توابع فعال موجود متصل نمیشود و بدین ترتیب، از تحریک سیستمهای هشداردهندهی آنتیویروسها اجتناب میکند. طراحی این بدافزار مخرب از رفتارهای مشابه مشاهدهشده در دابلپولسار (DoublePulsar) و دارکپولسار (DarkPulsar) تأثیر گرفته است. اینها دو نمونه از ابزارهای در پشتی هستند که NSA طراحی کرد و گروهی از هکرهای خرابکار بهنام The Shadow Brokers آن را در فضای مجازی منتشر کردند.

بدافزاری که قابلیت استفادهی جنگافزاری ندارد

مقالههای مرتبط:

شاید برخی از کاربران از خودشان بپرسند: چرا فردی که خودش مشغول انجام پژوهشهایی روی موضوعات امنیتی است، باید بدافزار طراحی کند؟ دیلون در مصاحبه با ZDNet گفت کد اسامبیدور قابلیت تسلیحاتی ندارد و در GitHub نیز منتشر نمیشود تا تبهکاران سایبری همانطورکه به دابلپولسار NSA دست یافتند، این کد را هم دانلود و کاربران دیگر را به آن آلوده کنند.

او هدف خود را از این کار کمک به پژوهشگران میداند و میگوید:

اسامبیدور با چند محدودیت عملی مواجه است که باعث میشود بیشتر اکتشافی علمی باشد؛ اما فکر کردم شاید بهاشتراکگذاشتن آن با دیگران کار جالبی باشد و این کد چیزی [مانند یک آنتیویروس] است که باید بیشتر بررسی شود.

وی دربارهی محدودیتهای بدافزار خود اینگونه توضیح میدهد:

محدودیتهایی در اثبات این ادعا وجود دارد که مهاجمان اول باید بر آن غلبه کنند. از همه مهمتر، نسخههای جدید ویندوز تلاش میکنند کدهای تأییدنشدهی کرنل را مسدود کنند. همچنین، باید پیامدهای ثانویهی این درهای پشتی در طول فرایند بارگیری بارهای ثانویه را نیز در نظر گرفت تا بتوان از حافظهی صفحهبندیشده استفاده کرد و سیستم را دچار وقفه نکرد. هرکدام از این مسائل، راهکارهای جنبی شناختهشدهای دارند؛ ولی وقتی راهحلهای تعدیلکنندهی مدرنی مانند Hyper-V Code Integrity را بهکار می بریم، استفاده از آن راهکارها مشکلتر میشود.

دیلون میگوید این بدافزار تجربی را بدون دستکاری کدهای منبع نمیتوان برای حملههای بدافزاری احتمالی بهکار گرفت و استفاده از آن فقط درصورتی برای مهاجمان مفید خواهد بود که مخفی نگهداشتن کارهایشان بیشتر از نوع کارهای موردنیاز برای اصلاح اسامبیدور برای آنها اهمیت داشته باشد. درغیر اینصورت، این کدها فایدهی چندانی برای کسی ندارد.

محرمانگی ناشی از روشهای طراحی

اسامبیدور به هیچ سوکت محلی یا پورت باز یا تابعی متصل نمیشود

استفاده از توابع مستندنشدهی API و نیز اصول طراحی که دیلون برای دورماندن اسامبیدور از چشمها از آنها بهره برده، توجه خیلی از پژوهشگران این حوزه را به خود جلب کرده است. کوین بیومانت (Kevin Beaumont)، یکی از کارشناسان فعال در حوزهی امنیت شبکه، در توییتر خود نوشت:

کار جذابی بهنظر میرسد. این نرمافزار متنباز درست به همان روش دابلپولسار، اقدام به پیگیبک (Piggy-backing) در SMB میکند و بدینترتیب، هیچ پورت جدیدی بازنمیشود.

در اصطلاح امنیت شبکهها، حملهی پیگیبک زمانی اتفاق میافتد که مهاجم با استفاده از فواصل غیرفعال موجود در اتصال مجاز کاربر دیگری که هویت او قبلا به تأیید سیستمعامل رسیده، به بخشهای محرمانه و کنترلشدهی آن دسترسی پیدا میکند و آن را دستکاری میکند. جویی اسلاویک (Joe Slowik)، یکی دیگر از کارشناسان حوزهی امنیت، هم کار دیلون را جالب توصیف کرده است.